پول و امنیت

همیشه بشر بعد از بدست آوردن دارایی های خود در فکر این بوده که امنیت این دارایی را چطور تضمین کند و در همین راستا به این فکر افتاد تا محل خاصی برای نگهداری و حراست از دارایی ها ایجاد کند، چه به صورت خصوصی و چه به صورت عمومی، امروزه بحث امنیت پول جایگاه ویژه ای را در بین عموم مردم و حکوت ها دارا می باشد. مو ضوع امنیت پول را از دو جنبه می توان مورد بررسی قرار داد: 1- امنیت درونی و ماهیتی پول 2- امنیت بیرونی پول.

فهرست مطالب

امنیت درونی و ماهیتی پول

موضوع امنیت درونی و ماهیتی پول، بیشتر در مورد پول های فیات کاغذی اهمیت دارد. در مورد پول های فیات با ایجاد یکسری تغییرات در نوع جنس ، طراحی شکل ظاهری این موضوع تا حدود زیادی تأمین می شود مواردی از قبیل:

واترمارک، نخ امنیتی پنهان، نخ امنیتی پنجرهای، طرح مکمل، چاپ برجسته، طرح پنهان، طراحی خطی، طراحی خطی سهبعدی، ریزنوشته، مرکب فلورسنت، چاپ نامرئی، شماره سریال و… در گفتمان زیر با بررسی بیشتر، به شرح مراحل امنیتی که در طراحی پول کاغذی در نظر گرفته می شود، پرداخته شده است.

امنیت درونی پول فیات

مراحل امنیتی جهت جلوگیری از تولید پول فیات تقلبی

مرحله1: کاغذ امنیتی

1-واتر مارک

ساده ترین مورد امنیتی، کاغذ واترمارک می باشد. در حال حاضر به طور معمول در اسناد کاغذی از دو نوع واترمارک، واترمارک مولد (MOULD یا قالبی که جلوه خاکستری دارد ) و دندی رول (Dandy roll که اثر سفید یا سیاه رنگ دارد )، استفاده میشود. به طور مثال هماکنون بر روی برخی پولها از تصویر چهره برای واترمارک استفاده شده است که دارای تنهای خاکستری از ۰ تا ۱۰۰ درصد است (مولد ). این نوع واترمارک از درجه اهمیت و امنیت بالایی برخوردار است. به طور کلی تصاویری مانند چهره بالاترین ضریب امنیتی را داراست چرا که به دلیل کیفیت بالاتر، نفوذ بیشتر در عمق کاغذ و جزییات بیشتر جعل آن کار بسیار دشواری است. این در حالی است که امکان جعل واترمارکهایی که دارای تون سفید هستند وجود دارد و تعدد جعل آن بیشتر است.

2-حساسیت به حلال شیمیایی

حساسیت به حلال شیمیایی، یکی دیگر از جنبههای امنیتی کاغذ است. کاغذهایی که سی سال پیش مورد استفاده قرار میگرفتند نیز دارای این ویژگی بودند اما تنها در برابر ۴ الی ۵ نوع حلال (که بسیار متداول بود ) حساسیت داشتند. هر ساله بر تعداد این حلالها افزوده شد تا هماکنون که کاغذهای مورد استفاده در چاپهای امنیتی امروز به کلیه خانوادههای حلال قطبی، غیرقطبی و سفیدکنندهها حساسیت نشان میدهند که شاید تعداد آنها بیش از صد ماده شیمیایی باشد.

3-حساسیت در برابر خراشیدگی و یا اصطکاک با یک جسم فلزی

این مورد با توجه به کارکرد سند، انتخاب شده و مورد استفاده قرار میگیرد. این فاکتور امنیتی برای مواردی مانند بلیط ورزشگاه، قابل استفاده است، چرا که مشتری بلیط را تهیه میکند و پس از مدت کوتاهی آن را تحویل داده و بلیط باطل میشود. کاربرد و طول مدت اعتبار سند بسیار کوتاه است و جهت شناسایی اصالت آن با یک تنش مکانیکی، کاغذ واکنش نشان داده و تغییر رنگ میدهد. ولی برای سندی مثل اسکناس این مورد، کاربردی نیست. عمر اسکناس چندین سال است و به خودی خود تنشهای زیادی را متحمل میشود. اگر این فاکتور امنیتی در آن استفاده شود با یک تنش مکانیکی سند مخدوش شده و از بین میرود. پس مورد کاربرد سند، در تصمیمگیری و انتخاب فاکتورهای امنیتی نقش مؤثری دارد.

4-فیبرهای نوری

فیبرهای نوری است که به صورت پراکنده در خمیره کاغذ به کار میروند. فیبرهای نوری به دو دسته تقسیم میشوند: دسته اول با چشم غیرمسلح (مرئی ) و دسته دوم با چشم مسلح (نامرئی ) و با استفاده از نور ماورای بنفش دیده میشوند. فیبرهای نوری رنگهای مختلفی دارند. ۲۵ سال پیش فیبر نوری نامریی تکرنگ بود. با پیشرفت تکنولوژی تعداد رنگهای فیبرهای نوری افزایش پیدا کرد تا به امروز که فیبرهای نوری در چندین رنگ مثل زرد، سبز، آبی و قرمز به کار میروند. فیبر نوری قرمز رنگ در میان دیگر فیبرهای نوری از بالاترین درجه امنیتی برخوردار است و جعل آن بسیار دشوار میشود، تا حدی که فیبر نوری قرمز تاکنون جعل نشده است.

5-نخ امنیتی

نخ امنیتی به هنگام ساخت کاغذ در خمیره آن قرار میگیرد نخ امنیتی به دو صورت است.

- نوع پنجرهای :(windowed ) به گونهای است که وقتی در کاغذ قرار گرفته گویی در لابهلای الیاف آن به صورت یک در میان بافته شده است. در حالی که اگر سند در مقابل نور قرار گیرد، نخ به صورت پیوسته دیده میشود.

- نوع محاط شده :(Embedded ) در این نوع، نخ به طور کامل در بافت کاغذ قرار میگیرد. اینگونه نخها با توجه به فرورفتگی یا برجستگی موجود بر روی سیلندر تولید کاغذ در عمق آن یا سطح آن قرار میگیرند. و دو طرف یا بخشی از آن با خمیره کاغذ پوشیده میشود.

نوعی دیگر از نخ های امنیتی وجود دارند که حساس به حرارتمی باشند و در دمای مشخص مثل بالای ۳۵ درجه سانتیگراد تغییر رنگ میدهند و پس از اینکه دما به حالت اول برگشت به رنگ اولیه خود باز میگردد. همچنین برای افزایش ضریب امنیتی نخها میتوان بر روی آن از نوشته، تصاویر و یا ارقام به صورت ریزنوشته (Micro text ) و ریزنقش (Micro Image ) استفاده نمود.

نخ هولوگرافیک یکی دیگر از انواع نخهای امنیتی است که در زوایای مختلف به رنگهای مختلفی دیده میشود نخهای فلورسنت هم نوع دیگری هستند که زیر نور ماورای بنفش تغییر رنگ میدهند.

مرحله2: طراحی امنیتی

آنچه تا به اینجا در مورد آن توضیح داده شد، موارد امنیتی بود که قبل از انجام هرگونه عملیات طراحی و یا چاپ میتوان بر روی کاغذ ایجاد کرد. هر یک از فاکتورهای ذکر شده در بالا با توجه به ویژگی و خصوصیات سند مورد نظر، انتخاب شده و اعمال میشود.

پس از تولید کاغذ امنیتی اولین مرحله در پروسه چاپ امنیتی، طراحی سند است. در گذشته طراحی اسناد و اسکناسها با دست انجام میگرفت. طراح بر روی کاغذ یا مستقیم بر روی سیلندر (برای چاپهای فولادی یا Intaglio ) طرح پیچیدهای را پیاده یا حکاکی میکرد که در آن زمان کار مشکلی بود و زمان زیادی را میطلبید. با پیشرفت تکنولوژی و به کارگیری نرمافزارهای امنیتی، که تولیدکنندگان آنها در جهان بسیار معدود و انگشتشمار هستند، امروزه طراحی اسناد با ویژگی امنیتی بالا، به راحتی انجام میگیرد.

با طراحی امنیتی، در کار چاپ شده نهایی هیچگونه نقطه و یا ترامی وجود ندارد و طرح به صورت خطی است. مواردی مانند Nano text، Micro text همگی در مرحله طراحی ایجاد میشود.

1-طرح گیلوش

طرح گیلوش نیز یک فاکتور طراحی است. شکلی هندسی که بازسازی و یا طراحی آن با نرمافزارهای معمولی مثل فتوشاپ، کورل، فریهند و … غیرممکن است.

2-طرح مخفی

این طرح مشخصه امنیتی دیگری است که هنگام طراحی شکل میگیرد. طرح مخفی برای دیده شدن به یک فیلتر رمزگشا (Decode Film ) نیاز دارد.

3-طرح سیترو (See-through )

طرحی که به دو بخش تقسیم شده و به صورت همزمان نیمی از آن بر روی کار و نیم دیگر پشت کار با استفاده از ماشینهای چاپ همزمان چاپ میشود. زمانی که طرح سیترو در مقابل نور قرار میگیرد، دو بخش همدیگر را تکمیل و طرح به صورت کامل دیده میشود. برای کنترل دقیق طرح سیترو ذرهبینهایی با بزرگنمایی مناسب مورد نیاز است تا جعل بودن آن مشخص شود، وگرنه جعلی بودن طرح سیترو با چشم غیرمسلح کمی مشکل است.

دستگاههای خروجی (ایمیجستر یا پلیتستر ) که در زمینه چاپ امنیتی به کار گرفته میشود دستگاههای ویژه و منحصر به فردی هستند که به طور مثال قدرت رزولوشن آنها به بیش از 12000 dpi میرسد و دستگاههای خروجی معمولی این توانایی را ندارند و همین مورد جعل اسناد امنیتی را مشکلتر میسازد.

مرحله3: چاپ امنیتی

مرحله بعد، بخش چاپ امنیتی است. مشخصه های امنیتی که در بخش چاپ ایجاد میشوند، یا با استفاده از مرکبهای خاص و امنیتی ایجاد میشوند، یا با شیوه چاپی و تکنیک خاصی و یا با هر دو روش پدید میآیند. به عنوان نمونه می توان از مرکب مغناطیسی نام برد که بیشتر برای دسته چکها و چاپ اطلاعات متغیر مورد استفاده قرار میگیرد. اطلاعاتی که با مرکبهای مغناطیسی چاپ میشود به نام MICR قابل بازخوانی برای ماشین (Reader ) هستند، به طور مثال زمانی که چکی در بانک پرداخت میشود، تحویلدار بانکی دیگر نیازی به وارد کردن اطلاعات به صورت دستی به کامپیوتر ندارد و با یک دستگاه Reader به راحتی میتواند کدها را بخواند. علاوه بر این اگر چکی جعلی باشد در این مرحله قابل شناسایی است. از این رو استفاده از مرکبهای مغناطیسی را میتوان جزو فاکتورهای امنیتی به حساب آورد.

1-مرکبهای فسفری

نوعی دیگر از مرکبهای امنیتی هستند که زیر نور UV تغییر رنگ داده و شبرنگ میشوند. مرکب فسفری اگر اسکن شود، تیرهتر میشود. با این وجود این نوع مرکب از درجه امنیت پایینی برخوردار است. این در حالی است که مرکبهایی که تنها زیر نور ماورای بنفش و یا مادون قرمز تغییر رنگ یافته دیده میشوند، ضریب امنیت بیشتری دارند.

مدیر بخش تحقیق و توسعه چاپخانه بانک ملی شیوههای چاپی چاپ افست تر و افست خشک، چاپ سیلکاسکرین و نیز شیوه چاپ دیجیتال راشیوههای چاپی مورد استفاده در این چاپخانه بیان میکند و میگوید: با توجه به نوع مرکب مورد استفاده و ویژگیهای سند از چاپ افست معمولی و یا خشک استفاده میکنیم، المانهایی که دارای ضخامت بیشتری باشند به روش سیلکاسکرین و با مرکبهای خاص امنیتی چاپ میشوند.

شهرابی به این مورد اشاره میکند که هنگام ساخت کاغذ علایمی بر روی آن ایجاد میشود که توسط ماشین چاپ رول قابل خواندن است. به صورتی که با خواندن علایم توسط ماشین چاپ تصاویر و نوشتهها که میبایست در مکان بسیار دقیقی قرار گیرند، به طور کامل سر جای خودشان چاپ میشوند.

مرحله4: عملیات تکمیلی

آخرین مرحله چاپ امنیتی، همان مرحله پس از چاپ است. مرحله پایانی که نهاییترین ویژگیهای امنیتی بر روی سند ایجاد میشود. الصاق هولوگرام به روش های هاتاستمپ، طلاکوبی و برجستهسازی به شیوهای متفاوت و با طراحی خاص، پرفراژ، پانچ و … از جمله مواردی هستند که در این مرحله اعمال میشوند.

در این مرحله تعدد گام های کنترل کیفیتی لحاظ شده است. کنترل کیفیت در بخشهای مختلفی انجام میشود. به طور مثال یک بخش از کنترل روی ماشین چاپ، نحوه درست چاپ شدن است که با دوربینهایی انجام میشود یا در بخش تولید کارتهای چیپدار، پس از درج اطلاعات بر روی چیپ، بلافاصله کارت توسط یک Verify کننده کنترل میشود. همچنین شمارشگر کار چاپی است که در ابتدا و انتها در هر مرحله تعداد کارهای چاپی را شمارش میکند. البته باید متذکر شد که در بعضی موارد به دلیل حساسیت بالای کار، کنترل کیفیت به صورت برگ به برگ و قطعه به قطعه علاوه بر کنترل ماشینی انجام میگیرد.

امنیت درونی رمز ارزها

پیش از این توضیح دادیم که تراکنشهای ارسال شده به شبکه از یک نود به نودهای اطراف ارسال میشوند. این را هم متوجه شدهاید که داشتن بیت کوین در کیفپول به منزله داشتن تراکنشهایی است که هنوز خرج نشدهاند.

اما اگر شخص A تراکنش انتقال یک رمزارز را به شبکه ارسال کند و قبل از آنکه شخص گیرنده، رمزارز را دریافت کند، شخص A پول را بگیرد و یک تراکنش مخالف را ارسال کند چه؟

پس شبکه باید به ترتیب زمانی تراکنشهای ارسالی نیز توجه داشته باشد. وقتی شخص A تراکنشی را به شبکه ارسال کند، نودها آن را بررسی کرده و تایید میکنند. به این ترتیب در دفتر مرکزی، اطلاعات بهروزرسانی میشوند و در این مرحله دارایی شخص A صفر و دارایی شخص B به یک تغییر میکند.

تراکنش دوم مخالفی که شخص A به شبکه ارسال کرده بود در نوبت قرار گرفته و پس از انجام تراکنشهای پیشین بررسی میشود، نودها با بررسی سابقه تراکنشها متوجه میشوند که شخص A دیگر رمزارز ندارد. در نتیجه تراکنش انجام نخواهد شد.

در سیستم بلاکچین هر بلاک، ظرفیت تقریبا دو هزار و پانصد تراکنش را دارد – این تراکنشها در یک زمان ارسال شدهاند – و این بلاکها هر ۱۰ دقیقه یک بار توسط ماینرها ایجاد میشوند.

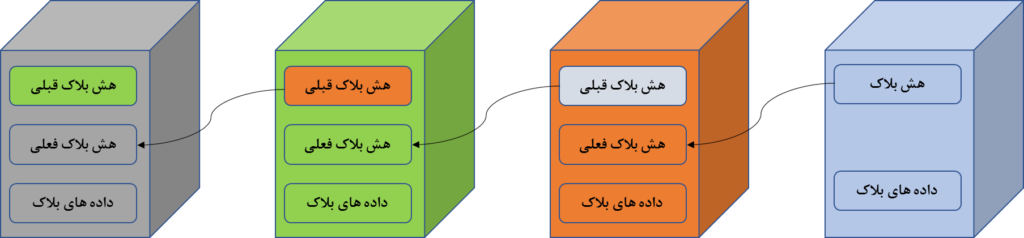

هر بلاک کد مخصوص خود را دارد. این کد همان هش بلاک است. هر بلاک علاوه بر هش خود، هش بلاک قبلی را نیز در خود جای داده است. اگر یک بلاک تغییر کند، به دنبال آن هش، آن بلاک نیز تغییر خواهد کرد و در نتیجه همه بلاکها غیرمعتبر میشوند.

ساختار کلی بلاکچین

بلاکچین یک پایگاه داده توزیع شده بین اعضا می باشد که تمامی سوابق معاملات و رویداد های دیجیتالی انجام شده را در خود ثبت و بین طرف های شرکت کننده به اشتراک می گذارد.

در بلاکچین ، هر بلاک شامل یک سری داده، هش کد مربوط به آن بلاک و هش کد مربوط به بلاک قبلی می باشد.

داده هایی که در هر بلاک ذخیره می شوند به نوع بلاکچین بستگی دارند. برای مثال بلاکچین ی که در بستر بیت کوین مورد استفاده قرار می گیرد جزییاتی درباره ی تراکنش های انجام شده از جمله مشخصات فرستنده و گیرنده و میزان سکه های مبادله شده را ذخیره میکند. عنصر دیگری که در بلاک موجود است هش می باشد.هش به مثابه ی اثر انگشت برای انسان می باشد .هنگامی که یک بلاک به وجود می آید هش آن محاسبه میشود و به واسطه ی تغییر در بلاک هش آن نیز تغییر میکند. هر یک از هش ها، مجموعه ای از اعداد و حروف هستند که بر اساس اطلاعات ذخیره شده در بلاک ها ایجاد میشود. عنصر سومی که در هر بلاک وجود دارد هش بلاک قبلی میباشد که از عوامل تاثیر گذار در به وجود آمدن زنجیره بلاک ها میباشد.تغییر در داده های بلاک موجب تغییر در هش آن بلاک میشود که این امر خود به خود هشی که در بلاک بعدی به عنوان هش بلاک قبلی ذخیره شده را تغییر میدهد و این تغییر در شبکه خود را نشان میدهد و عدم مطابقت این دو هش با یکدیگر مانع از تغییر داده های بلاک میشود.با تغییر اطلاعات یک بلاک هش آن بلاک نیز تغییر میکند و در نتیجه تمام بلاک های بعد از آن نا معتبر میشوند.

ماهیت تغییر ناپذیر سیستم های بلاکچین تضمین صحت آن است. به معنی این که وقتی یک قطعه اطلاعات وارد سیستم میشود، نمیتوان آن را اصلاح کرد.این مسأله باعث میشود تقلب از بین برود،رفتار های تقلب فعال در حال ظهور نیستند.به منظور جلوگیری از تلفات تصادفی در رفتار ها،صحت و قابلیت اطمینان آن ها باید مورد تأیید قرار گیرد]3 .[بلاکچین از یک شبکه همتا به همتا استفاده میکند،مفهوم همتا به همتا این است که تمام معاملات در شبکه ای کامپیوتری متشکل از کامپیوتر های ارائه دهنده و مشتری شرکت کننده در معامله ذخیره میشود.وقتی بلاک جدیدی ایجاد میشود همه کسانی که به شبکه متصل هستند بلاک جدید را دریافت میکنند.تمامی گره ها برای اطمینان از عدم دست کاری صحت بلاک را بررسی میکنند و اگر مشکلی وجود نداشته باشد و بعد از تأیید صحت اطلاعات هر گره بلاک بررسی شده را به بلاکچین خود اضافه میکند. تمامی گره های روی این شبکه را یک توافق شکل میدهند که کدام بلاک معتبر و کدام بلاک نا معتبر است و بلاک هایی که نامعتبر هستند با توافق همه گره ها رد میشوند. بنابراین اگر کسی بخواهد بلاکی را روی بلاکچین دست کاری کند باید تمامی بلاک ها را با فرآیند زمان بر اثبات کار تغییر دهد و کنترل بیش از 51 درصد این شبکه همتا به همتا را به دست بگیرد و بعد از طی این مراحل بلاک دستکاری شده تأیید میشود که انجام این کار تقریبا غیر ممکن است.

بکارگیری بلاکچین

بلاکچین یک دفتر کل تنها افزودنی (append-only ) است؛ به این معنا که اطلاعات را میتوان تنها به آن افزود. پس از افزوده شدن اطلاعات، تغییر دادن یا حذف کردن آن بسیار دشوار خواهد بود. بلاکچین این قابلیت را با افزودن یک نشانگر به بلاک قبلی در بلاکهای بعدی ایجاد میکند.

این نشانگر در واقع یک هش از بلاک قبلی است. هشگذاری کردن شامل عبور دادن دادهها از مسیر یک تابع یک طرفه به منظور ایجاد یک اثر انگشت منحصر به فرد مختص داده ورودی است. کوچکترین تغییر در دادهی ورودی باعث تغییر کامل اثر انگشت میشود.

به دلیل اتصال بلاکها در یک راستا، امکان ویرایش کردن مدخلهای قدیمی وجود ندارد زیرا این کار باعث بیاعتبار شدن بلاکهای بعدی میشود. چنین ساختاری یکی از دلایل امنیت بلاکچین است.

بلاکچین یک مفهوم پیچیده است و پرداختن به آن خود یک مقاله جدا است. از این رو در مقاله بلاکچین چیست و چگونه کار میکند و چه کاربردهایی دارد؟ به زبان ساده به طور مفصل به آن پرداخته شده است.، توصیه میکنیم حتما نگاهی به آن بیندازید.

فناوری بلاکچین و کاربرد آن در حوزه های مختلف

امور پزشکی:

نیاز به دسترسی به به تمام سوابق بیمار در یک محیط امن همواره در بین پزشکان و بیمارستان ها وجود داشته است.قابلیت هایی که در بلاکچین وجود دارد باعث شده توجه جوامع پزشکی و بیمارستانی به این فناوری جلب شود. بیمارستان ها میتوانند در شبکه بلاکچین برای هر بیمار یک پرونده الکترونیکی سلامت تشکیل دهند که این پرونده شامل تمام سوابق قبلی بیمار و سوابق دیدار های بیمار و پزشک میباشد که طی هر ویزیت به روز میشود. همچنین بیمارستان ها میتوانند برای پزشکان مشغول به کار در بیمارستان پرونده های الکتریکی تشکیل دهند تا سوابق پزشکان از جمله سوابق تحصیلی و سوابق عملکردی آن ها در این پرونده ها ثبت شوند و در صورت نیاز این سوابق در اختیار بیماران جهت بررسی قرار بگیرند]4[.

صنعت لجستیک

صنعت لجستیک که مبنای انتقال کالا ها و خدمات میباشد یکی از ضروری ترین بخش های تجارت بین المللی است.استفاده از بلاکچین در صنعت لجستیک امکان رهگیری سفارشات را فراهم میکند و امکان دستکاری اسناد مربوط به این سفارشات عملا از بین میبرد.به کار گیری بلاکچین در صنعت لجستیک باعث میشود تمام بازیگران عرصه تجارت بین المللی در برابر مشتریان خود پاسخگو باشند و هم چنین با افزایش شفافیت در این صنعت به مرور زمان عوامل و بازیگران مخرب از بین میروند.

شبکه های اجتماعی

استفاده از بلاکچین در شبکه های اجتماعی موجب حذف سرور اصلی شبکه شده و شبکه های اجتماعی را به شبکه ای همتا به همتا تبدیل میکند که هیچ نهاد ناظر یا حتی صاحب آن شبکه اجتماعی توانایی دخالت در شبکه یا ایجاد اخلال در آن را نداشته باشد.همچنین استفاده از بلاکچین موجب تقویت مبارزه با اخبار جعلی میشود و موجب تقویت اعتماد کاربران به اخبار منتشر شده در شبکه های اجتماعی میشود[5]

نحوه به کارگیری بلاکچین

برای به کارگیری بلاکچین در بستر یک سازمان یا شرکت اقداماتی یه صورت امکان سنجی مورد نیاز است که باید توسط شرکت یا سازمان مورد نظر انجام شود. ابتدا باید مشخص شود که آیا نیازی به بلاکچین در سازمان وجود دارد یا خیر؟. بعد از مشخص شدن نیاز، باید تعیین کرد که بلاکچین چگونه میتواند در راستای بر طرف کردن این نیاز مؤثر واقع شود. و در نهایت باید بستر مورد نیاز برای ایجاد بلاکچین در بستر سازمان مشخص شود تا بتوان به طور موثر از بلاکچین بهره مند شد. در صورتی که بلاکچین به درستی اجرا شود، می تواند به صورت قابل توجهی امنیت را به فضای تجارت مالی بیاورد و باعث کاهش هزینه ها شود

کاربرد های دیگر بلاکچین

بلاکچین در گستره وسیعی از حوزه های مختلف اداری، صنعتی،تجاری، پزشکی و دیگر حوزه هایی که فناوری اطلاعات در آن ها دخیل است کاربرد دارد .در ادامه به برخی کاربرد های بلاکچین اشاره میشود[6]

- اتوماسیون کنترل سهام

- رأی گیری دیجیتال

- فروش بلیط

- حسابرسی

- اتوماسیون مالیات

- پرداخت ها

- خدمات دفاتر اسناد رسمی و ذخیره سازی داده ها

- شناسایی هویت دیجیتال

- شرط بندی

- اینترنت اشیا

- قرارداد های حقوقی قابل برنامه ریزی

- خدمات بیمه

- مدیریت دارایی مالی

- شناسایی مشتری و جلوگیری از پول شویی

- گزارشات نظارتی

- مدیریت حقوقی دیجیتالی

- مدیریت جریان های کاری

- مالکیت دارایی

امنیت در بلاکچین

اصلی ترین هدف در استفاده از فناوری مانند بلاکچین امکان به اشتراک گذاری داده ها به روشی ایمن و غیر قابل دستکاری برای افراد است، به ویژه زمانی که اعتماد کامل بین افراد وجود ندارد. برای محقق شدن این هدف بلاکچین داده ها را با استفاده از قوانین پیچیده ریاضی و نرم افزاری ذخیره میکند و بدین وسیله هکر ها و مهاجمان کار راحتی برای دستکاری و یا هک داده ها نخواهند داشت.در این قسمت به تکنولوژی های به کار گرفته شده در بلاکچین که جهت برقراری امنیت در بلاکچین به کار گرفته شده اند خواهیم پرداخت

اجماع مکانیزم (Consensus mechanism )

بلاکچین به عنوان یک سیستم غیرمتمرکز به یک شخص ثالث مورد اعتماد برای تأیید تراکنش ها نیاز ندارد. در عوض برای تضمین قابلیت اطمینان و و انطباق داده ها و معاملات، بلاکچین مکانیزم اجماع غیر متمرکز را به اجرا در می آورد. در سیستم های موجود بلاکچین ساز و کار های مختلفی برای اجماع وجود دارد.

بیت کوین به عنوان محبوب ترین سیستمی که از بلاکچین بهره میبرد از مکانیزم اثبات کار (work of proof ) به عنوان مکانیزم اجماع خود استفاده میکند. مکانیزم اثبات کار از طریق حل پازل داده ها را اثبات میکند.این پازل معمولاً یک مسأله محاسباتی سخت اما منطبق با واقعیت است. هنگامی که یک گره یک بلاک ایجاد میکند باید یک پازل را به عنوان اثبات کار حل کند. سپس از حل پازل برای تحقق هدف مکانیزم اجماع، تشکیل آن بلاک را به گره های دیگر اعلام خواهد کرد و با تأیید آن گره ها بلاک وارد زنجیره بلاکچین خواهد شد.

انتشار و همگام سازی بلاک

در بلاکچین هر گره کامل، اطلاعات تمام بلاک ها را ذخیره میکند. مکانیزم های انتشار و همگام سازی به عنوان پایه و اساس برای ایجاد اجماع و اعتماد در بلاکچین شناخته میشوند. در زیر به یکی از مکانیزم های انتشار بلاک در بلاکچین خواهیم پرداخت

نشر مبتنی بر تبلیغ

این مکانیزم نشر از بیت کوین گرفته شده است.به این صورت که وقتی گره A اطلاعاتی در مورد بلاکی دریافت میکند،یک پیغام به همتاهای متصل به خودش خواهد فرستاد.گره B وقتی اطلاعات را از A گرفت همین گار را تکرا خواهد کرد )اطلاعات مربوط به بلاک جدید را به دیگر اعضای متصل خواهد فرستاد(.اگر گره B این اطلاعات را از قبل در اختیار داشت پیامی به دیگران نخواهد فرستاد ولی اگر اطلاعات را نداشته باشد به گره A اطلاع خواهد داد و گره A اطلاعات کامل بلاک جدید را برای گره B خواهد فرستاد.

مقایسه سیستم های مالی فعلی با سیستم های مالی مبتنی بر بلاکچین

غیر قابل برگشت بودن و قابل ردیابی بودن:

عملیات پرداخت و انتقال ارز با استفاده از ارز های دیجیتال مبتنی بر بلاکچین غیر قابل برگشت هستند.هنگامی که عملیات انجام شد،امکان انصراف از عملیات وجود ندارد.علاوه بر این،تمام رفتار های کاربران قابل ردیابی بوده و این رفتار ها به طور دائمی در بلاکچین ذخیره میشوند

غیر متمرکز و ناشناس بودن:

هیچ سازمان یا شخص ثالثی در کل ساختار ارز های دیجیتال مبتنی بر بلاکچین دخیل نبوده و مدیریت مرکزی مانند بانک ها نیز وجود ندارد.علاوه بر این تمام رفتار های کاربران ناشناس هستند.از این رو بر اساس اطلاعات معامله،نمیاتوانیم هویت واقعی کاربر را بدست آوریم.

امن و بدون نیاز به کسب هر گونه مجوز:

امنیت ارز های دیجیتال توسط رمز نگاری های کلید های عمومی کاربران تنظیم شده است و وجود مکانیزم اجماع در بلاکچین ،ایجاد اخلال توسط هکر ها را تقریبا غیر ممکن کرده است.علاوه بر این نیازی به کسب مجوز یا اجازه از هیچ نهادی برای استفاده از ارز های دیجیتال وجود ندارد.کاربران میتوانند به سادگی از طریق فروشنده ها ارز های دیجیتال را خریداری کرده و تراکنش های مالی انجام دهند

سریع و جهان شمول بودن:

در بلاکچین معاملات را میتوان در چند دقیقه با استفاده از رمز ارزها تکمیل کرد.از آن جایی که رمز ارزها بیشتر مبتنی بر زنجیره های عمومی هستند،هر کسی در دنیا میتواند از آن ها استفاده کند.بنابراین موقعیت جغرافیایی کاربر،تاثیر زیادی بر سرعت تراکنش ندارد.

8.ریسک های موجود در بلاکچین

علیرغم مزیت های بیشماری که برای بلاکچین ذکر کرده اند.این فناوری با چالش ها و ریسک هایی نیز روبروست که در زیر به برخی از آن ها میپردازیم: 8-1.آسیب پذیری 51%ی:بلاکچین متکی به ساز کار اجماع و توافق توزیع شده برای ایجاد اعتماد متقابل است.با این حال ساز کار اجماع خود دارای آسیب پذیری 51%ی است که میتواند توسط مهاجمان مورد سوء استفاده قرار گیرد تا کنترل بلاکچین را بدست آورد.به طور دقیق تر در بلاکچین مبتنی بر سازکار اثبات کار،اگر قدرت هشینگ یک ماینر از قدرت هشینگ 10 کل مجموعه بلاکچین بیشتر باشد آن گاه ممکن است حمله 51%ی اتفاق بیفتد .بنابراین تجمع قدرت استخراج در یک ماینر منجر به ایجاد حس ترس از به وجود آمدن اختالل در زنجیره میشود. 8-2.امنیت کلید خصوصی:هنگام استفاده از بلاکچین ،کلید خصوصی کاربر به عنوان شناسه هویت و امنیت او در نظر گرفته میشود.که توسط کاربر به جای سازمان های شخص ثالث تولید و نگه داری میشود.اگر کاربر کلید خصوصی خود را فراموش کند،بازیابی آن امکان پذیر نخواهد بود.اگر کلید خصوصی توسط هکر ها یا خالف کار ها به سرقت رفته باشد،حساب کاربری شخص با خطر دستکاری توسط دیگران مواجه خواهد شد.از آن جا که بلاکچین وابسته به نهاد های مورد اعتماد طرف سوم نیست،اگر کلید خصوصی شخصی به سرقت رفته باشد پیگیری رفتار خالفکاران و بازیابی اطلاعات بلاکچین اصلاح شده دشوار خواهد بود. 8-3.فعالیت های خالفکارانه:کاربران بیت کوین میتوانند چندین آدرس بیت کوین داشته باشند و آدرس کلید عمومی آن ها با هویت واقعیشان در زندگی هیچ ارتباطی ندارد.این قابلیت مورد توجه خالفکاران قرار گرفته و آن ها از بیت کوین برای فعالیت های غیر قانونیشان استفاده میکنند.از طریق برخی از سیستم عامل های تجارت ثالث که از بیت کوین پشتیبانی میکنند کاربران میتوانند هر محصولی را خرید یا به فروش برسانند.از آن جایی که این فرآیند به صورت ناشناس انجام میگیرد پیگیری رفتار کاربر سخت خواهد بود به خصوص در زمینه سرپیچی از تحریم های بین المللی

9.نتیجه گیری

ظهور فناوری بلاکچین تأثیر بسیاری در دنیای اطراف ما گذاشته است و خواهد گذاشت.در این گفتمان ابتدا ساختار کلی بلاکچین را بررسی کردیم.سپس به بررسی کاربرد های مختلف آن در زمینه های گوناگون از جمله پزشکی،لجستیک و شبکه های اجتماعی پرداختیم.بحث امنیت در بستر ها و نرم افزار هایی که در تراکنش مالی انجام می دهند مسأله ای بسیار حائز اهمیت است.در این گفتمان به بررسی ساز و کار های به کار گرفته شده در بلاکچین جهت برقراری امنیت در زنجیره بلاکچین پرداختیم و همچنین تهدیدات پیش روی آن پرداختیم.با توجه به امکانات و تسهیالتی که فناوری بلاکچین در اختیار ما میگذارد باید برای به کار گیری آن در صنعت،خدمات و امور پزشکی برنامه ریزی کرد تا به حل مشکالت و مسائل موجود به وسیله آن پرداخت

امنیت بیرونی پول

انتقال پول

انتقال پول به صورت فیزیکی(صرفا پول فیات )

این موضوع صرفا در مورد پول های فیات، به خاطر ماهیت فیریکی آن ها، مفهوم پیدا می کند که در این خصوص موارد امنیتی مختلف در نظر گرفته می شود. وامکان سرقت و دستبرد در آن به صورت خاص بارها و بارها اتفاق افتاده است

انتقال پول به صورت نرم افزاری

انتقال پول به صورت نرم افزاری

1-انتقال نرم افزاری ارزهای دیجیتالی

2-انتقال نرم افزاری رمزارزها

بهترین درگاه های پرداخت رمزارزها

محبوبیت زیاد ارزهای دیجیتال با ظهور بیت کوین آغاز شد و بعد از مدتی دید افراد را نسبت به دارایی های دیجیتال تغییر داد. اگر از علاقه مندان به ارز رمزنگاری شده هستید ، باید بدانید که بازار رمز ارزها بسیار بی ثبات است. قیمت بیت کوین در دسامبر 2017 با کاهش 45 درصدی ، از حدود 20 هزار دلار به زیر 6 هزار دلار صقوط کرد. درسال 2021 ارزش بیت کوین به بالاترین سطح خود طی سال های اخیر رسیده است.

شرح درگاه پرداخت رمزارز

در قسمت قبل توضیح دادیم ولی به طور خلاصه می توان گفت یک درگاه پرداخت ارز رمزنگاری شده به صاحبان کسب و کار اجازه می دهد معاملات و داد و ستد های خود را با رمز ارزها انجام دهند و به جای پول و ارز های رایج از مشتریان در ازاء کالا و خدمات ارز دیجیتال دریافت کنند. این روزها اکثر درگاه های پرداخت ارزهای رمز نگاری شده؛ ارزهای رمز نگاری شده مانند بیت کوین(Bitcoin )، اتریوم (Ethereum )، ریپل (Ripple )، لایت کوین (Litecoin )، بیت کوین کش ( Bitcoin Cash ) را قبول می کنند.

پردازنده های درگاه های پرداخت دیجیتال تبدیل ارزهای رمزپایه به ارز فیات را به سرعت انجام میدهند و انتقال وجه را تسهیل می کنند. این قبیل درگاه پرداخت کلیه فرآیند را به صورت خوکار انجام میدهد و با ارائه ابزارها و گزارش های کاربردی به صاحبان کسب و کارها اجازه می دهد تا تمرکز خود را به فروش و جذب مشتری اختصاص دهند.

مزایای درگاه پرداخت ارز دیجیتال

- تبدیل فوری ارز رمزنگاری شده به ارز فیات

- ارائه کارآمدترین و پیشرفته ترین فناوری

- ارائه خدمات سریع

- عملیات کاملاً شفاف

- راه اندازی آسان

- کارمزد کمتر

- حفظ حریم خصوصی مشتری

بهترین ترمینال پرداخت برای انجام معاملات آنلاین، سریع و ساده

چند درگاه پرداخت برتر رمزارز

1-کوین گیت (Coin Gate )

کوین گیت (Coin Gate ) در سال 2014 آغاز به کار کرد. کوین گیت از اولین درگاه پرداخت های ارز دیجیتال می باشد که قابل اعتماد برای پردازش ارز رمزنگاری شده است. در سال 2018، این شرکت یکی از اولین شرکت هائی بود که در ارائه خدمات از شبکه Lightning Network استفاده کرد، که یک راه حل برای برطرف کردن مشکل مقیاس پذیری شبکه های رمزنگاری می باشد.

Coin gate با دارا بودن اپلیکیشن موبایل به صاحبان کسب و کار کمک می کند تا از طریق تلفن های هوشمند خود پرداخت ها را تنظیم و بر فرآیند انجام آنها نظارت کنند. قسمت خوب قضیه این است که بیش از 40 ارز رمزنگاری شده مانند Bitcoin ، Bitcoin Cash ، Dash ، Ripple ، Ethereum و … را پشتیبانی می کند.

همچنین Coin gate ( کوین گیت ) طیف وسیعی از افزونه ها و پلاگین های درگاه پرداخت را در اختیارتان قرار می دهد. Coin gate برای همه معاملات 1٪ کارمزد تراکنش می گیرد که معمولاً انجام هر تراکنش حدود 1 ساعت به طول می انجامد.

2-کوین پیمنت (Coin Payments )

کوین پیمنت (Coin Payments ) به دلیل پوشش و پذیرش دایره وسیعی از رمز ارزها مانند بیت کوین، ریپل، Lite coin و … یکی از برترین درگاه های پرداخت ارز رمزنگاری شده است. این درگاه پرداخت بیشترین کاربرد را برای فروشگاه های اینترنتی دارد.

Coin Payments از کم کارمزدترین درگاه پردخت های ارز دیجیتال می باشد و این مورد یکی از مزیت های رقابتی آن است. پذیرندگانی که از درگاه پرداخت کوین پیمنت استفاده می کنند فقط 0.50٪ به عنوان هزینه معامله (کارمزد ) پرداخت می کنند.

از دیگر امکانات کوین پیمنت دارا بودن اپلیکشن موبایلی برای نسخه های اندورید و iOS می باشد که به صاحبان کسب و کار کمک می کند در هز زمان و مکان پرداخت ها را تائید نمایند.

3-نو پیمنت(NOW Payments )

NOW Payments یک درگاه پرداخت ارز رمزنگاری شده غیر حضوری است که برای کسب و کارها امکان پذیرش پرداخت وجه با بیش از 75 نوع ارز رمزپایه را فراهم می کند. جالب اینجاست؛ صرف نظر از اینکه مشتریان با چه ارزی وجه را پرداخت می کنند، صاحبان کسب و کار می توانند تسویه حساب را با ارز دلخواه خود انتخاب نمایند و تمام این عملیات به صورت خودکار توسط درگاه پرداخت ناو پیمنت انجام می شود.

NOW Payments امکانات دیگری از قبیل فاکتور آنلاین، افزونه ها و پلاگین های ووکامرس (Woo Commerce )، زن کارت (Zen Cart )، پرستاشاپ (Presta Shop )، اوپن کارت (Open cart ) و WHMCS در اختیار برنامه نویسان سایت های فروشگاهی قرار می دهد.

4-بیت پی (Bit pay )

در سال 2011 راه اندازی شده است، یک درگاه پرداخت ارز دیجیتال مستقر در ایالات متحده است که یکی از بهترین و ساده ترین پردازنده های درگاه پرداخت اینچنینی در بازار محسوب می شود. این درگاه مجهز به یک کیف پول رمزنگاری منبع باز (Open Source ) است که به شما امکان می دهد معاملات رمزنگاری شده را در سطح جهانی با امنیت بالا انجام دهید. چندین ارز رمزپایه را می پذیرد و همچنین به کاربر این امکان را می دهد بیت کوین (BTC ) به صورت فوری و برخط به دلار تبدیل و برداشت کند.

این یک درگاه پرداخت ارز رمزنگاری شده امن و سریع برای اپلیکیشن های موبایل و وب سایت ها است. این درگاه پرداخت 1٪ مبلغ تراکنش به ازاء هر تراکنش کارمزد دریافت می کند.

5-شاپیفای (Shopify )

شاپیفای (Shopify ) یکی از معتبرترین و بهترین درگاه های پرداخت جهان است که برای معاملات ارزهای رمزپایه استفاده می شود. این درگاه پرداخت با رابط کاربری خوب و کاربرپسند نه تنها تجربه یک معامله ایمن را برای پرداخت کننده و پذیرنده فراهم می کند بلکه پرداخت های رمزنگاری شده را از هر مکان و هر زمان می پذیرد. شاپیفای دارای ویژگی های بسیار خوبی، از جمله API ها است که امکان ادغام با Coinbase و سایر درگاه های پرداخت را فراهم می کند.

تنها اشکال Shopify این است که از صاحبان کسب و کار خواسته می شود برای راه اندازی حساب در شاپیفای (Shopify ) ثبت نام کنند و تا بتوانند به درگاه پرداخت دسترسی داشته باشند. هزینه کارمزد در شاپیفای بسته به اینکه پردازشگر پرداخت از چه پردازنده استفاده کند متفاوت است.

نگهداری پول

تهیه کیف پول

تفاوت بین آدرس کیف پول و کلید عمومی

در حوزه ارزهای دیجیتال، با رمزنگاری نه تنها خود شبکه ایمن می شود بلکه امنیت تراکنش ها و ذخیره وجوه نیز بالا می رود. برای ورود به دنیای ارزهای دیجیتال باید ابتدا با مفاهیم پایه و عملکردهای؛ آدرس کیف پول و کلید های عمومی آشنا شوید. درک اطلاعات این حوزه بسیار مهم است زیرا کاربر باید مطمئن باشد اطلاعات ایمن و فقط برای خودش قابل دسترسی است.

همیشه این نکته مهم را به یاد داشته باشید: ” حفظ کلید خصوصی = حفظ بیت کوین، از دست دادن کلید خصوصی= از دست دادن بیت کوین

کیف پول ارزهای دیجیتال

ولت یا کیف پول، یک برنامه، نرم افزاری یا سخت افزاری است که آدرس های کیف پول ارز دیجیتال و کلید های عمومی را ذخیره و مدیریت می کند. کیف پول یا ولت واسطه ای برای تعامل با بلاکچین و کامل کردن تراکنش ها است. شاید، کلمه کیف پول اندکی گیج کننده به نظر برسد زیرا بر خلاف یک کیف پول فیزیکی، کیف پول ارزهای دیجیتال، محلی برای نگهداری وجوه کریپتویی کاربر نیست. (وجوه کاربران، در دفتر عمومی بلاکچین نگه داری می شوند ) از آنجا که ولت های کریپتویی، فقط کلیدها (کلیدهای عمومی و خصوصی ) را برای دسترسی ولت به بلاک چین کنترل می کنند، بهتر است به خاطر داشته باشید که کیف پول ارزهای دیجیتال، در واقع یک کیف کلید (KEY WALLET ) یا کلید زنجیره (KEY CHAIN ) است، نه یک کیف پول (Money Wallet ).

آدرس کیف پول کریپتو

این آدرس به صورت خودکار به وسیله نرم افزار کیف یا برنامه تولید آدرس ایجاد می شود. رشته ای از ارقام در یک قالب خاص که توسط شبکه ارز دیجیتال شناسایی شده و برای دریافت تراکنش ها استفاده می شود. آدرس کیف پول را می توان به صورت عمومی به اشتراک گذاشت تا دیگران بدانند به چه آدرسی برای کاربر وجوه را واریز کنند. آدرس ولت را می توان به “حساب بانکی بلاکچین” تعبیر کرد.

کلید عمومی و کلید خصوصی:

آدرس کیف پول از دو رشته ارقام مشتق شده است؛ کلید عمومی و کلید خصوصی. برای تائید یک تراکنش باید با کلید عمومی وارد شوید و مالکیت وجوه ذخیره شده در آدرس کیف پول را تائید کنید. ارقام مربوط به کلید خصوصی با آدرس کیف پول متفاوت هستند. حفظ و نگهداری از کلید خصوصی بسیار مهم است و هرگز نباید این آدرس را با کسی به اشتراک بگذارید. هیچ کس به غیر از شما نباید از این کلید خصوصی اطلاع داشته باشد. زیرا شخصی که کلید خصوصی را در اختیار دارد و مدیریت می کند، مالک وجوه موجود در آدرس ولت است. در صورتی که شخصی، کلید خصوصی شما را بدزدد، هیچ راهی برای اثبات مالکیت شما وجود ندارد. پس از اینکه نرم افزار کیف پول، کلید خصوصی شما را تولید کرد باید این آدرس خصوصی را روی برگه ای بنویسید و در جای امنی نگه دارید. اگر آدرس خصوصی در کامپیوتر یا موبایل ذخیره شوند احتمال هک شدن و سرقت آن وجود دارد.

کلید عمومی از کلید خصوصی مشتق می شود و نهایتا برای ایجاد آدرس کیف پول به کار می رود. کلید عمومی در امضای دیجیتالِ یک تراکنش استفاده می شود تا شبکه بتواند استفاده از کلید خصوصی برای تراکنش را تائید کند. به این ترتیب، هنگام اجرای تراکنش در شبکه، نیازی نیست کلید خصوصی فاش شود.

معمولا نیازی به استفاده مستقیم از کلید عمومی نیست و نرم افزار کیف پول به طور خودکار این کار را انجام می دهد. کاربران فقط به آدرس ولت (برای دریافت وجه ) و کلید خصوصی (که باید در جای امنی نگهداری شود ) نیاز دارند.

تولید آدرس کیف پول

برای اینکه تجسم بهتری از فرایند تولید کلید عمومی، کلید خصوصی و آدرس کیف پول مربوطه داشته باشیم، بد نیست به تصویر زیر نگاهی بیندازیم:

بررسی عملکرد آدرس عمومی

با استفاده از برنامه تولید کلید می توان آدرس کیف پول را تولید کرد. اکثر برنامه های نرم افزار کیف پول، این عملکرد را به طور پیش فرض انجام می دهند و نیاز به اقدامی از سوی کاربر نیست.

نرم افزار به یک عدد ورودی تصادفی نیاز دارد. معمولا خود نرم افزار این مرحله را به طور خودکار انجام می دهد. در غیر این صورت، کاربر باید به نحوی این عدد تصافی را انتخاب کند. مثلا؛ با حرکت ماووس روی صفحه نمایش در یک زمان مشخص.

با ورود این عدد تصادفی، الگوریتم نرم افزار تولید کلید، کلید خصوصی را تولید می کند. نرم افزار با استفاده از کلید خصوصی، کلید عمومی را تولید می کند (در این مرحله نیز، به اقدام خاصی از سمت کاربر نیاز نیست ) از کلید عمومی، آدرس ولت تولید می شود. مسئله جالب توجه در مورد تولید الگوریتمی آدرس کیف پول از کلید خصوصی این است که تولید کلید عمومی و آدرس کیف پول، آسان است اما محاسبه و روند برعکس یعنی از آدرس کیف پول به کلید خصوصی، غیرممکن است. به همین دلیل نیز امنیت وجوه در ولت تضمین می شود.

اکنون کیف پول شما راه اندازی شده است. می توانید آدرس جدید کیف پولتان را برای دریافت وجه با دیگران به اشتراک بگذارید!

لازم است بدانیم آدرسی که جدیدا تولید شده، هنوز روی بلاکچین موجود نیست. اگر می خواهید با یک جستجوگر بلاکچین این ادرس را پیدا کنید، چیزی به شما نشان داده نمی شود. زیرا بدون تعامل با شبکه بلاکچین ایجاد شده و فقط پس از استفاده در تراکنش، روی بلاک چین ثبت می شود. پس از اینکه تراکنشی این ادرس را در یک بلاک جدید استفاده کرد، از طریق جستجوگر بلاک چین نیز قابل مشاهده خواهد بود و موجودی جدید کیف پول در نرم افزار کیف پول نمایش داده می شود.

¨ به همین جهت، کریپتوکارنسی را یک سیستم پرداخت بدون مجوز می نامند. برای شرکت در این سیستم، نیازی به اجازه و مجوز کسی نیست. هر کاربر پس از تولید یک آدرس کیف پول و کلید خصوصی و دریافت یک تراکنش، عضوی از این شبکه می شود.

بررسی عملکرد شبکه تراکنش

شبکه تراکنش ها در بلاک چین چگونه کار می کند؟ برای درک بهتر این سیستم، نگاهی به اینفوگرافیک زیر داشته باشیم:

نحوه عملکرد تراکنش ها

ببینیم اگر آلیس بخواهد ارز بیت کوین به ارزش 500 دلار را برای باب ارسال کند چه اتفاقی می افتد:

- آلیس تراکنشی را در نرم افزار کیف پولش تولید می کند که حاوی این پیام است: “من از آدرس کیف پولم 500 دلار به آدرس کیف پول باب ارسال می کنم”

- او با کلید خصوصی، پیامش (تراکنش ) را امضا می کند و یک تراکنش رمز نگاری شده ایجاد می شود. کدی که این نتیجه در آن ایجاد می شود به نام هش (Hash ) شناخته می شود. هش تراکنش، کلید خصوصی آلیس را مشخص نمی کند، اما دربردارنده کلید عمومی اوست.

- هشتراکنش برای تائید به شبکه ارسال می شود.

- شبکه نودها و ماینرها، با استفاده از کلید عمومی پیام را رمز گشایی می کنند. آنها بدون افشای کلید خصوصی آلیس، تائید می کنند که آیا کلید خصوصی آلیس برای امضای تراکنش استفاده شده است یا خیر. همچنین کافی بودن موجودی آلیس برای انجام این تراکنش بررسی می شود.

- درصورتی که آلیس موجودی کافی در آدرس کیف پولش نداشته باشد، شبکه تراکنش او را رد می کند.

- و اگر موجودی آلیس در آدرس کیف پولش کافی باشد، تراکنش او استخراج می شود و در یکی از بلاک های بعدی بلاکچین قرار می گیرد.

- زمانی که تراکنش در بلاک قرار گرفت، 500 دلار از آدرس کیف پول آلیس کم می شود و 500 دلار به آدرس کیف پول باب اضافه می شود.

البته بلاکچین بیت کوین تراکنش های دلاری را ثبت نمی کند، تراکنش ها با بیت کوین انجام می شوند.

اشتباهات رایج در مورد کیف پول و کلیدهای عمومی و خصوصی

کلمه کیف (Wallet ) اغلب برای آدرس کیف (Wallet address ) یا آدرس نرم افزار (Wallet Software ) استفاده می شود. البته ممکن است از کلید عمومی (Public Key ) یا آدرس عمومی (Public Address ) هم استفاده کنند اما منظور، ادرس کیف پول است.

نکاتی که باید در مورد کیف پول به خاطر داشته باشیم:

- آدرس کیف پول را می توان برای دریافت وجه در اختیار هر کسی قرارداد. در واقع، دیگران برای ارسال وجه به کیف شما به این آدرس احتیاج دارند.

- کلید خصوصی تان را در جای امنی نگه دارید و هرگز در اختیار دیگران قرار ندهید.

- در چند جای امن، یادداشتی از کلید خصوصی تان داشته باشید. در صورتی که ادرس خصوصی را فراموش یا گم کنید، هرگز نمی توانید به وجوه موجود در این کیف پول دسترسی داشته باشید.

- اگر کلید خصوصی کیف پول در مالکیت شما نباشد به این معنا است که مالکیت وجوه تان را در اختیار ندارید. این همان اتفاقی است که برای وجوه موجود درصرافی می افتد. صرافی ها کنترل کلیدهای خصوصی ولت ها را بر عهده دارند. به همین دلیل نیز پیشنهاد می شود مبالغ هنگفت را در صرافی ها نگهداری نکنید.

در آخر هم: تکرار کنید تا همیشه به یاد داشته باشید: ” کلید خصوصی = حفظ بیت کوین و از دست دادن کلید خصوصی = از دست دادن بیت کوین”

انواع کیف پول های بیت کوین

به طور کلی کیف پولهای بیت کوین به دو نوع اصلی تقسیم میشوند:

کیف پول ویژه رمز ارز

به زبان ساده، کیف پول ارز دیجیتال (رمز ارز )، ابزار یا برنامهای است که کلیدهای خصوصی خود را در آن نگه میدارید. کیف پول رمزارز چند گونه مختلف دارد، میتواند یک دستگاه یا سختافزار باشد یا برنامهای که روی کامپیوتر یا تلفن همراه خود نصب میکنید یا حتی یک تکه کاغذ باشد.

کیف پول رابطی است که بیشتر کاربران برای تعامل با یک شبکه رمز ارز به آن احتیاج دارند. کیف پولهای مختلف دارای کاربرد و عملکردهای متنوعی هستند، به طور مثال کیف پولهای کاغذی قابلیت امضا کردن معاملات یا نمایش قیمتها به صورت ارز فیات را ندارند.

برای سهولت انجام معاملات، کیف پولهای نرمافزاری (به عنوان مثال کیف پول رمزینکس ) برای پرداختهای روزمره بهترین گزینه محسوب میشوند. برای امنیت بیشتر، کیف پولهای سخت افزاری برای دور نگه داشتن کلیدهای خصوصی شما از چشم هکرها و کلاهبرداران، واقعاً بینظیر هستند. اغلب کاربران رمز ارز، برای محکم کاری بیشتر تمایل دارند، پول خود را در هر دو نوع کیف پول نگه دارند.

کیف پولهای گرم

کیف پول گرم به هر کیف پولی گفته میشود که برای عملکرد صحیح نیاز به اتصال به اینترنت دارد. به این دلیل به آنها کیف پول گرم میگوییم چرا که برای کار نیاز به برق دارند، اگر برق قطع شود، کیف پول نیز از کار میافتد.

به عنوان مثال کیف پول اندروید برد والت نمونهای از کیف پولهای گرم است که به طور گسترده مورد استفاده قرار میگیرد.

کیف پولهای سرد

کیف پولهای سرد نه تنها بدون اتصال به اینترنت کار میکنند، بلکه بسیاری از آنها حتی به کامپیوتر نیز احتیاج ندارند. کیف پولهای سرد شباهتهای زیادی به کیف پولهای فیزیکی سنتی دارند اما خب تفاوتهایی هم میان آنها مشاهده میشود.